Росіянин організував потужне хакерське угруповання з українців

Як з’ясувала редакція 368.media , зловмисники працюють з 2015 року. Група має багато різних назв. У Мін’юсті США їх маркують як FIN7. Однак у світі вони більш відомі як Carbanak чи Cobalt (також Anunak, Navigator Group).

Олексій Смирнов

Ця злочинна організація налічує понад 70 осіб, об’єднаних у підрозділи та групи. Деякі були хакерами, інші розробляли шкідливе програмне забезпечення, встановлене на комп’ютерах, а треті створювали шкідливі електронні листи, які змусили жертви заразити системи їхніх компаній. Зловмисники брали участь у надскладній кампанії зловмисного програмного забезпечення для атаки на сотні американських компаній, переважно в ресторанному бізнесі, індустрії ігор та готельному бізнесі. FIN7 зламав тисячі комп’ютерних систем і викрав мільйони номерів кредитних та дебетових карток клієнтів, які використовувалися або продавалися з метою отримання прибутку.

Хакери ретельно створювали повідомлення електронної пошти, які здавалися законними для співробітників компанії, та супроводжував листи телефонними дзвінками, призначеними для подальшої легітимізації. Після відкриття та активації вкладеного файлу FIN7 використав би адаптовану версію відомого шкідливого програмного забезпечення Carbanak на додаток до арсеналу інших інструментів для отримання доступу та викрадення даних платіжних карток для клієнтів компанії. З 2015 року багато вкрадених номерів платіжних карток пропонувалися для продажу через підпільні онлайн-ринки.

Лише у Сполучених Штатах FIN7 успішно зламала комп’ютерні мережі у всіх 50 штатах та окрузі Колумбія, викравши понад 20 млн записів карт клієнтів із понад 6,5 тис. індивідуальних торгових терміналів у більш ніж 3,6 тис. окремих бізнес-локаціях. Додаткові вторгнення відбулися за кордоном, зокрема у Великій Британії, Австралії та Франції. Збитки становили понад 1 млрд доларів.

У 2018 році в США заарештували трьох громадян України за підозрою у причетності до угруповання - Федора Гладиря, Дмитра Федорова та Андрія Колпакова.

Гладир спочатку приєднався до FIN7 через підставну компанію під назвою Combi Security — фальшиву кібербезпеку, яка мала фальшивий веб-сайт і не мала законних клієнтів. Гладир працював системним адміністратором FIN7, який, серед іншого, грав центральну роль у зборі інформації про викрадені платіжні картки, нагляд за хакерами FIN7 та обслуговування складної мережі серверів, які FIN7 використовував для атак та контролю комп’ютерів жертв. Гладир також контролював зашифровані канали зв’язку організації. Гладиря у 2018 році заарештували у Дрездені та екстрадували до Сіетлу. 2021 року його засудили 10 років позбавлення волі та виплати 2,5 млн доларів компенсації.

Андрія Колпакова, який виконував роль експерта з тестування на проникнення, засудили на сім років із виплатою компенсації у 2,5 млн доларів. Його затримали у Лепі, Іспанія та також екстрадували до США. Щодо Федорова, то інформації про його вирок знайти не вдалося . +

Також у грудні 2019 року під час весільної подорожі в аеропорту Бангкока затримали та доставили до США українця Дениса Ярмака. Він брав участь у розробці фішингових електронних листів із шкідливим ПЗ, проникненням у мережу жертв та вилучення таких даних, як відомості про платіжну картку. Його у квітні 2022 року засудили до 5 років позбавлення волі.

У 2018 році затримано ще одного члена угруповання — лідера групи Carbanak Дениса Токаренка. Спочатку уродженець Магаданської області організував крадіжку коштів у російських банках. Він був оголошений у розшук та з’ясувалося, що чоловік із 2013 року перебрався до Одеси, де отримав українське громадянство під прізвищем Катана. Чотири роки тому хакер із родиною переїхав до Іспанії на Плайя-де-Сан-Хуан. Місцевий суд відмовив у його видачі Росії

Зрештою, його було затримано лише навесні 2018 року. Як писала газета El Mundo, геній кіберзлочинності забув сплатити покупку авто. За кілька місяців до арешту Денис за 70 тисяч євро купив машину, але так і не розрахувався. Продавець занепокоївся, і на початку березня заявив у поліцію. Копи з’явилися в будинок Дениса, вважаючи, що мають справу зі звичайним боржником. І лише зіставивши дані, усвідомили, що перед ними людина, яка перебуває у розшуку за дистанційне спустошення банкоматів та банківських рахунків у всьому світі. Як би там не було, хакера було затримано, а його головну зброю – ноутбук – конфісковано. На ньому правоохоронці виявили сліди багатства чоловіка: 15 тисяч біткоїнів — близько 162 млн. доларів за курсом на той момент. 2021 року Токаренко засудив до 4,5 років позбавлення волі.

Угруповання працює

Незважаючи на резонансні затримання та вироки, група FIN7 та її філії продовжують свою справу. Так, влітку цього року Держспецзв’язку України в особі команди CERT-UA повідомила, що документи від імені податкової служби містять небезпечний вірус, який відкриває доступ до комп’ютера жертви. Зловмисники посилають жертвам листи з темою «Повідомлення про несплату податку» та пропонується ознайомитись із сумою боргу у прикріпленому документі. При відкритті пристрою завантажується HTML-файл та виконується JavaScript-код (CVE-2022-30190), який встановлює та запускає вірусну програму Cobalt Strike Beacon. Як відзначають фахівці, таким чином хакери працюють уже тривалий час, їх активність відстежується за ідентифікатором UAC-0098.

За даними редакції, мережу хакерів очолює той самий Олексій Смирнов, який зараз мешкає в Іспанії. Смирнов - людина-примара. Проте редакція 368.media знайшла його коріння у Московській області. У 2013 році суд міста Клин розглядав справу про хуліганство зі зброєю, яку скоїв Смирнов. Перебуваючи у нетверезому стані на вулиці біля автобусної зупинки, чоловік вимагав від оточуючих дати йому сигарету. Отримавши бажане, він кинув її у бік людини. З хуліганських міркувань Смирнов дістав із внутрішньої кишені куртки пневматичний пістолет. Смирнов зробив у бік потерпілого один постріл, потрапивши у скляну частину зупинки. Йому повідомили про підозру за ч. 1 ст. 213 КК РФ. У суді Смирнов дійшов згоди з потерпілими, тож справу закрили.

Смирнов має багато помічників в Україні. Наприклад, зараз триває суд над киянином Андрієм Дюговським. Його звинувачують за ч. 2 ст. 189, ч. 2 ст. 361 КК у справі № 42020101010000132, яку відкрили у 2020 році. Слідство вважає, що Дюговський вимагав від компаній гроші за розблокування діяльності комп’ютерних мереж, заздалегідь заблокованих ним з використанням шкідливого програмного забезпечення (Egregor Ransomware). Він разом із спільниками за допомогою програмного забезпечення Cobalt Strike розпочали обробку комп’ютерних мереж логістичної компанії GEFCO (Париж, Франція), які заблокували 20 вересня 2020 року. Крім того, їхньою жертвою стала логістична компанія Hempt Bros, Inc. (штат Пенсільванія, США).

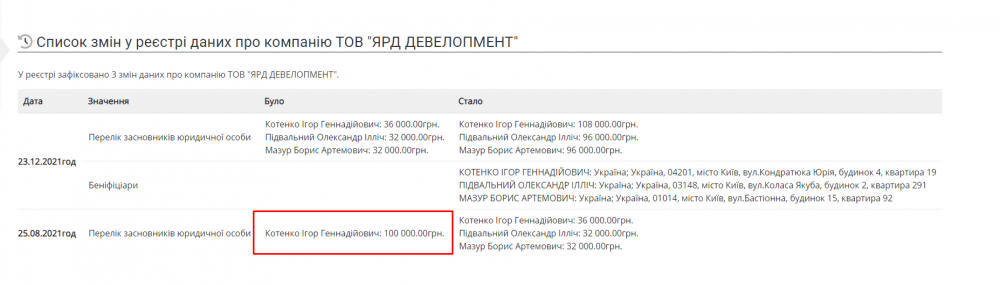

Ще одна справа №12020000000001091 ч. 2 ст. 361, ч. 2 ст. 209 КК досі розслідується головним слідчим управлінням Національної поліції. Там мова йде про хакерські атаки на сервери корейських компаній у період з 13 по 22 лютого 2019 року за допомогою Flawed Ammyy RAT та програми-споживача Сlор. До цього причетні власники ТОВ «Ярд Девелопмент» – Ігор Котенко, Олександр Підвальний та Борис Мазур. За даними слідства саме у Котенка є електронні гаманці Vinanse і Huobi, на який надходять кошти, отримані через програми-споживачі Russian apt і bulletproof (обмінники з високим ризиком).

Сам Котенко родом із Санкт-Петербурга. Наприкінці листопада 2020 року вилетів через аеропорт «Бориспіль» до республіки Білорусь. Він має тісні зв’язки з іншим хакером, який переважно проживає в м. Москва, де здійснює злочинну діяльність, пов’язану зі шкідливим програмним забезпеченням Cobalt Strike.

Органи досудового розслідування також вказують, що представники біржі Вінансе надали електронні гаманці та підв’язані до них пошти, які запитують правоохоронні органи інших держав, а саме поліція Іспанії, Секретна служба США, Федеральне бюро розслідувань, поліція Кореї, поліція Німеччини та Податкова . Злочинець займається легалізацією коштів через придбання та реєстрацію на себе та підставних осіб, зокрема, на своїх близьких родичів та знайомих, велику кількість об’єктів нерухомого та рухомого майна. До легалізації також причетна компанія "Трансекспресавто", де трійця чоловіків була засновниками. Досі вироків у справі досі немає.

Хакерське угруповання продовжує свою роботу. Смирнов створив новий шахрайський проект у галузі блокчейну A4 finance. Це типова шахрайська схема, яку ми раніше писали.

Керівником проекту він призначив людину, яка представляється Олександром Фельдманом. Він є офіційним CEO проекту в області блокчейну A4 finance . Насправді це псевдонім Олександра Северенчука, котрий давно працює зі Смирновим. Северенчук родом із Кривого Рогу. Він живе у Сумах і буває у Києві. Його родичка Дар’я Проценко, яка відкрила фірми у Латвії та на Маршаллових островах, керує всіма рахунками. Детальніше про Северенчук редакція 368.media розповість у наступних матеріалах

Раніше уряд США поклав відповідальність за атаки на ланцюжок поставок на російську ФСБ, яка використовує інструмент Cobalt Strike у своєму наборі інструментів як мінімум з 2018 року. Згідно з даними американської Cybersecurity and Infrastructure Security Agency, встановлено, що на спецслужби Росії працює BERSERK BEAR (а також називається Crouching Yeti, Dragonfly, Energetic Bear, and Temp.Isotope). Вона, згідно з галузевими звітами, історично націлена на організації у Західній Європі та Північній Америці, включаючи державні, місцеві, племінні та територіальні (SLTT) організації, а також організації сектору енергетики, транспортних систем та оборонно-промислової бази (DIB). Ця група також націлилася на сектор систем водопостачання та водовідведення та інших об’єктів критичної інфраструктури.

Щодо шкідливого забезпечення Сobalt, то його використовує російська група WIZARD SPIDER. Це група кіберзлочинців, що розробляє шкідливе програмне забезпечення TrickBot та додатки-вимоги Conti. Історично склалося так, що група платила заробітну плату тим, хто розгортає програми-споживачі (іменовані афілійованими особами), деякі з яких потім можуть отримати частку доходів від успішної атаки програм-споживачів. Крім TrickBot, помітні початкові вектори доступу та стійкості для афілійованих учасників включають Emotet, Cobalt Strike, підводний фішинг та вкрадені або слабкі облікові дані протоколу віддаленого робочого столу (RDP).

Після отримання доступу афілійовані особи WIZARD SPIDER покладалися на різні загальнодоступні та законні інструменти для полегшення попередніх етапів життєвого циклу атак перед розгортанням Conti. WIZARD SPIDER пообіцяв підтримку російському уряду та погрожував організаціям критичної інфраструктури країн, які вважають, що здійснюють кібератаки чи війну проти російського уряду. Пізніше вони переглянули цю обіцянку і загрожували помстою за можливі напади на російський народ. Організації жертв Conti охоплюють різні галузі, зокрема, будівництво та проектування, юридичні та професійні послуги, виробництво та роздрібну торгівлю. Крім того, філії WIZARD SPIDER розгорнули програмне забезпечення-споживач Conti проти мереж охорони здоров’я США та мереж швидкого реагування.

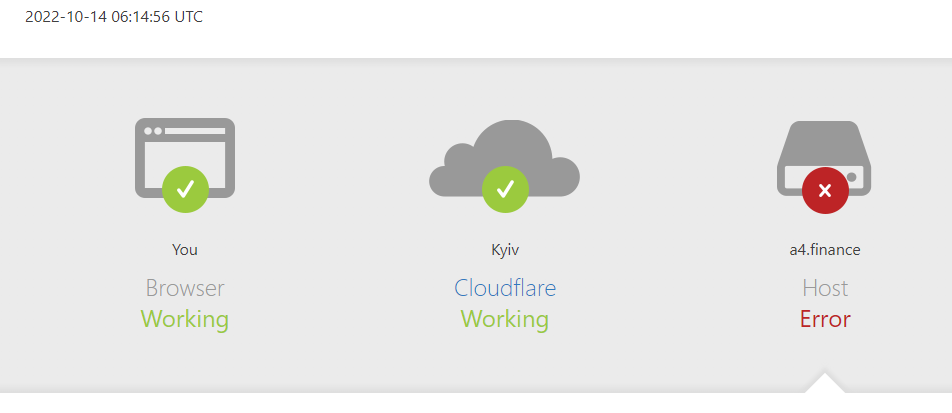

На момент публікації матеріалу сайт системи А4 було вимкнено.

Германия хочет купить систему ПРО из-за российских "Искандеров" в Калининграде

Распечатать